産業用ネットワークソリューション / OTセキュリティ

産業ネットワークを積極的に保護

近年、サイバーセキュリティインシデントの増加により、重要なインフラストラクチャが機能中止に追い込まれ、ビジネスに悪影響を及ぼしています。一部はランサムウェア攻撃などの標的型攻撃です。しかし、不正なコンピュータへのアクセスをし、産業用コントロールネットワーク全体に広がるマルウェアによる汚染など、対象外のインシデントもあります。ゾーンベースの産業ネットワークアーキテクチャを構築するアプローチは、被害を軽減できます。一方、サイバーセキュリティのエキスパートは、産業ネットワークを保護するためのより積極的な行動を提案しています。これらのアクションは、産業用intrusion prevention system(IPS)によって実現できます。IPSは、侵入を効果的に阻止し、産業システムへの影響を軽減します。

IPSとは何ですか?

IPSは、ネットワークを常に監視し、悪意のあるサイバーインシデントの可能性を探し、その情報をロギングすることで、特定された脅威を検出してブロックするように設計されたネットワークセキュリティの一種です。deep packet inspection(DPI)テクノロジーを備え、ネットワークセキュリティの可視性を強化し、最終的にはリスクを軽減し、セキュリティ脅威から産業用ネットワークを保護します。

産業用ネットワークに合わせて開発された産業用IPS

IPSテクノロジーは、ITネットワーク上では一時的に機能してきましたが、OTネットワークでの最優先事項は可用性とパフォーマンスであるのに対して、ITサイバーセキュリティの最優先事項は機密性であるため、OTネットワークにIPSを直接導入することは困難です。OTエンジニアの日常オペレーション要件を考慮せずにOTネットワークにIPSを実装すると、生産にとって重要なコントロールコマンドがブロックされ、その結果、運用が中断される可能性が発生します。OTサイバーセキュリティの要件を満たすためには、OT中心のDPIテクノロジーを強化することが不可欠です。OT中心のDPIは、複数の産業プロトコルを識別し、読み取りまたは書き込みアクセスなどの特定の機能を許可またはブロックすることができます。特定されたプロトコルに基づいた産業用IPSは、承認されていないプロトコルや機能を防ぐことができます。これにより、産業用ネットワークのトラフィックが信頼され、悪意のないものになります。

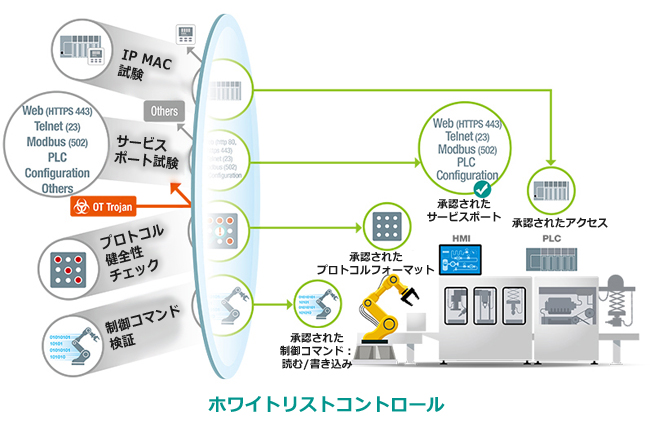

ホワイトリストコントロールは、きめ細かなアクセスコントロールを定義します

ホワイトリストコントロールは、承認済みの実行メカニズムであり、承認されたデバイス、サービス、プロトコルフォーマット、およびホワイトリストのコントロールコマンドへのアクセスのみを許可することによって実現されます。このメカニズムにより、産業用ネットワーク上のすべてのネットワークアクティビティが承認され、ネットワークオペレータは運用要件に応じて異なるレベルで詳細なアクセスコントロールを定義できます。例えば、OTエンジニアは、ネットワーク全体またはその一部へのアクセスを許可するデバイスとサービスとIPポートのホワイトリストを定義できます。それに加えて、承認されたプロトコルフォーマットを定義して、許可されていないコマンドがネットワークを通過するのを防ぐこともできます。さらに、OTエンジニアは、どのコントロールコマンドがネットワークを通過できるかを定義して、間違ったコントロールコマンドの送信に関連する人的エラーを減らすこともできます。ホワイトリストコントロールにより、OTトロイの木馬(OT Trojans)によるDoS攻撃の可能性を大幅に削減できます。

許可されたデバイス、サービス、プロトコル形式、およびホワイトリストの制御コマンドへの

アクセスのみを許可することで実現されるホワイトリストコントロール

産業用IPSの保護シナリオ

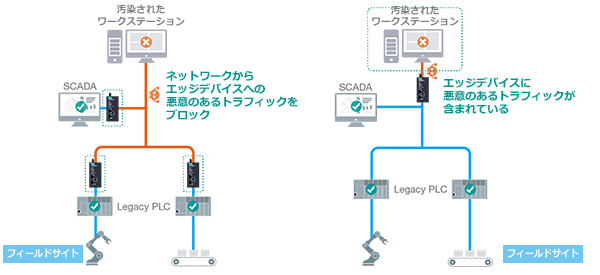

1.悪意のあるトラフィックをブロックして阻止する

産業用IPSは、ネットワークからエッジデバイスへの悪意のあるトラフィックをブロックし、エッジデバイスで悪意のあるトラフィックを封じ込めることにより、産業用ネットワークを保護する設計がされています。PLCやHMIなどの重要な資産のフロントに配置して、ネットワークのセキュリティを強化し、ネットワークの可用性を確保すると同時に、重要な資産を悪意に満ちた行為から保護することができます。例えば、マルウェアに感染しているワークステーションがある場合、マルウェアは多くの場合、できるだけ多くのデバイスやネットワークに広がる方法を見つけます。OTエンジニアやネットワークオペレータが気づくまでに、ネットワーク上の多くのデバイスに拡散している可能性があります。

したがって、リスクを軽減するためには、2つの積極的な行動が重要となります。その1つのアクションは、ネットワークが汚染されたときに最初から悪意のあるトラフィックをブロックすることです。 もう1つは、残念ながら発生した場合に、管理可能な程度にそれを封じ込めることです。

産業用IPSは、ネットワークからエッジデバイスへの悪意のあるトラフィックをブロックできます

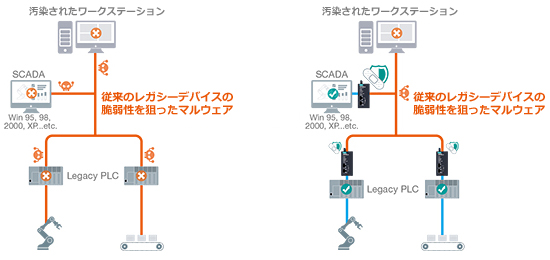

2.システムのサイバー脅威への露出を減らすための仮想パッチ

頻繁なパッチにより、システムがサイバー脅威にさらされる可能性が大幅に削減します。しかしながら、OT環境では引き続き重要な課題です。産業用コントロールシステム上のデバイスは、脆弱性が特定された場合、常にアップデートできるとは限りません。例えば、生産のオペレーションは、次のメンテナンススケジュールの前までに一定期間稼働し続けます。時には、産業用コントロールシステムのデバイスがすでに長いライフサイクルを経過していることがあり、それに伴い、ベンダーによるアップデートを提供ができない可能性があります。仮想パッチテクノロジーは、脆弱性から保護することにより、既存のパッチマネージメントプロセスを補完することができます。仮想パッチは、OTの管理者とオペレータが影響を受けるOT機器の脆弱性を迅速に修正するために使用できるエージェントレスの緊急セキュリティツールとして機能します。

運用効率と可用性を追求するには、サイバーセキュリティを考慮することが常に重要です。OTネットワークは分離されているため、安全であるという考えは、マニュファクチャリングプラントのいくつかのサイバーセキュリティインシデントによって過大評価されていたことが証明されました。ネットワークのセキュリティを強化するには、2つの異なる方向性があります。1つは、産業用ネットワークの安全な基盤を確保すること、即ち、承認されたトラフィックが適切な場所に流れるようにすることです。または、重要な資産を特定して、産業用IPSやホワイトリストコントロールなどのレイヤードプロアクティブ保護を提供することもできます。

仮想パッチにより、OTエンジニアがレガシーデバイスの脆弱性をすばやく修正することができます

OT-IT統合セキュリティによりOTネットワークを保護

Moxaは、産業環境のコネクティビティを保護するという継続的な取り組みにより、セキュアルータやイーサネットスイッチなど、セキュリティが強化されたネットワークデバイスの開発に投資しています。産業ネットワークが直面するサイバー脅威の増加に照らして、Moxaは、Moxaの産業用サイバーセキュリティソリューションによりネットワークセキュリティポートフォリオを強化しています。Moxaの産業用IPSは、OTとITテクノロジーを効果的に統合することにより、最新のサイバーセキュリティの脅威から重要な資産を保護し、産業世界のセキュアなオートメーションアーキテクチャへの移行を加速します。

詳細については、以下のカタログをご覧ください。