産業用ネットワークソリューション / OTセキュリティ

産業用ネットワークの脆弱性を軽減する必要がある

産業用ネットワークは、主としてビジネスの需要の増大に対処するために構築および拡張されているため、管理者が一般的なシステムの脆弱性を見落としがちです。例えば、新しく構築または拡張されたネットワークにデバイスを追加接続する場合、どの産業用イーサネットスイッチのポートがアンロックされているか知っていますか?または、何も考えずに新しいデバイスを接続しますか?

今日の世界において一般的なシステムの脆弱性を無視すると、ネットワーク全体が危険にさらされる可能性があることを忘れてはなりません。次のシナリオでは、サイバー攻撃の3つの主要なステージ(探索、利用、攻撃)で悪用される可能性のある、産業用ネットワークの一般的なシステムの脆弱性をまとめたものです。脅威を調査した後、産業用ネットワークのセキュリティを強化するためのヒントを提供します。

ステージ1 脆弱性:探索と侵入

前回ネットワークにログオンしたときを思い出してください。パスワードはどれくらい複雑でしたか? 弱いパスワードは、忙しい管理者にとって覚えやすいかもしれませんが、悪意のある攻撃者がブルートフォース攻撃を仕掛けるのも簡単です。攻撃者がネットワークログイン資格情報を簡単に推測できるようにすることは、強盗が見つけやすい場所に家の鍵を置くようなものです。

攻撃者は通常、ネットワーク上の開いているポートを悪用します。例えば、イーサネットスイッチは、ネットワーク上で情報を送受信するためのゲートとして機能します。ドアを開けたままにしておくと、侵入者はすぐに侵入できます。ネットワークをスキャンすることで、ハッカーは開いているポートを特定し、ロックされていないゲートから侵入者が侵入するようにネットワークに侵入できます。

軽減する方法

ネットワークセキュリティを強化する最も簡単な方法の1つは、ユーザが十分に複雑なパスワードを作成して、攻撃者がブルートフォースで資格情報を推測する可能性を減らすことです。セキュリティをさらに強化するには、ブルートフォース攻撃を示している可能性のある、失敗したログイン試行の回数を制限するログイン失敗ロックアウトメカニズムも検討する必要があります。ポートスキャンからネットワークを保護するためにファイアウォールを介してアクセス可能なポートのホワイトリストを作成し、WAN pingを無効にすることもできます。

ステージ2 脆弱性:利用とネットワークコントロール

サイバー攻撃の第2ステージでは、悪意のある攻撃者が既にネットワークに侵入し、ネットワーク上のリソースを自分の目的で使用しています。彼らは積極的にネットワークに大混乱をもたらしていませんが、情報を密かに収集し、より有害な攻撃に備えています。

例えば、ハッカーがさまざまなスキャンツールを使用してネットワークトポロジーについて学習し、次のターゲットを見つけて、より多くのデバイスにアクセスまたはコントロールできるようにする場合があります。攻撃者は、コマンドインジェクションを使用して認証要件をバイパス、または悪意のある目的で禁止されたコマンドの実行やネットワークデバイスを奪い取るための、より高いレベルのユーザ特権を自分自身に付与したりすることもできます。

緩和する方法

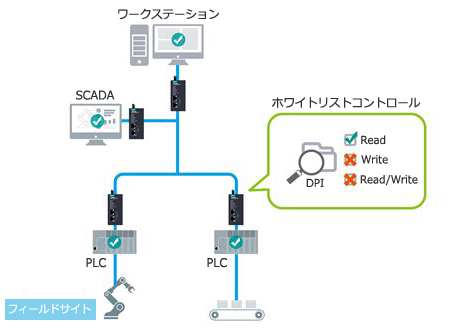

攻撃者がネットワーク全体を移動してデバイスを奪い取る機能を制限するには、ネットワークのセグメンテーションとトラフィックコントロールをお勧めします。例えば、ネットワークをより小さなセグメントに分割し、これらのセグメントを通過する通信をコントロールする必要があります。加えて、コマンドインジェクションを防ぐためにホワイトリストコントロールを導入すると、セキュリティ違反の重大度を制限することもできます。

deep packet inspection (DPI)を利用したホワイトリストコントロールを導入すると

ハッカーが不正なコマンドインジェクションを防ぐことができます

ステージ3 脆弱性:サービスとデータ破壊

ネットワークからの重要なビジネスデータの盗難と破壊は、会社に大損失を与える可能性があります。しかし、これらの悪意のある行為は、サイバー攻撃が成功した最悪のシナリオとはほど遠いものです。サイバー攻撃の最終ステージでは、ハッカーはもはやネットワークを調査するのではなく、積極的に被害を引き起こしています。

サイバー攻撃のステージ3の間、ハッカーは、ホスト上のサービスを一時的または無期限に中断することにより、許可されたユーザがマシンまたはネットワークリソースを利用できないようにする可能性があります。これは通常、Denial of Service (DoS)攻撃と呼ばれ、pingで過負荷をかけようとして、ターゲットマシンをフラッディングします。さらに、ハッカーは、ランサムウェアを含むマルウェアを解き放ち、身代金が支払われるまでネットワークリソースへのアクセスを拒否する可能性があります。

軽減する方法

サイバー攻撃がステージ3に到達するまでに既に被害が発生していますが、十分なDoS またはDDoS(複数のシステムを含む分散DoS攻撃)を保護し、ランサムウェアやその他のマルウェアのために産業用IPSを導入することで、ネットワーク全体の被害を軽減できます。また、データ損失を最小限に抑えるために、信頼性の高いシステムバックアップを維持し、不正なプロトコルをブラックリストに入れることもできます。

産業用IPSの詳細については、次のビデオ(英語版)をご覧ください。

要約

サイバー攻撃がますます多くの産業ネットワークを標的としていることに伴い、これらの弱点が危害を加えようとする攻撃者によって悪用される前に、システムの脆弱性を特定して軽減することが重要です。ネットワークセキュリティを強化するには、2つの方法を使用できます。1つは、産業用ネットワークの基盤となるセキュアなネットワークインフラストラクチャを確保することです。これにより、承認されたトラフィックを適切な場所に流すことができます。あるいは、重要な資産を特定して、産業用IPSやホワイトリストコントロールなどのレイヤードプロテクションを提供することもできます。

詳細については、以下のカタログをご覧ください。