産業用ネットワークソリューション / OTセキュリティ

オペレーショナルレジリエンス(強靭化)の鍵:OTサイバーセキュリティ

オペレーショナルテクノロジー(OT)ネットワークの保護とネットワークの耐久性の向上は、インフォメーションテクノロジー(IT)サイバーセキュリティに比べてOTネットワーク保護が遅れているため、オペレーショナルレジリエンス(強靭化)を高める鍵となります。この記事では、このギャップが異なる業界でどのように現れているか、遅れの背後にある理由を説明し、OTオペレータがOTネットワークをサイバー攻撃から優れた保護を実行し、オペレーショナルレジリエンスを強化するために取ることができる4つのステップについて概説します。

新たなチャンスが新たな脅威をもたらす

OTネットワークで新しいITテクノロジーとインターネットコネクティビティが利用可能になると、生産性と効率性を高めるために異なる機会が広がります。OTネットワークをインターネットに接続することで新たな可能性が生まれますが、同時に新たな脅威も生み出されます。

COVID-19パンデミックの拡大に伴い、リモートで働く人々が増える中、企業はビジネスネットワークや生産ネットワークへのリモートコネクションを増やす必要が生じます。これらのリモートコネクションは、従業員が自宅で安全に働くことを可能にしますが、残念ながら、新しいサイバー脅威への門を開くことになります。

ITネットワークは通常、高度なサイバーセキュリティ対策で保護されていますが、OTネットワークには依然として多くのレガシーデバイスが使われ、多くの場合、保護が万全ではありません。これは、システムが複雑であり、サイバーセキュリティ対策を効果的に実施することが非常に困難であるためです。さらに、これらのネットワークは、レガシーデバイスが長期にわたり使用され、サイバーセキュリティ機能の定期的な更新がされていません。実際、OTプロトコルは通常、暗号化されておらず、認証メカニズムも強化されていません。さらに、ハッカーはOTプロトコル、ネットワーク、デバイスに精通し、PLC、HMI、SCADAシステムなどをより簡単にターゲットにすることができます。

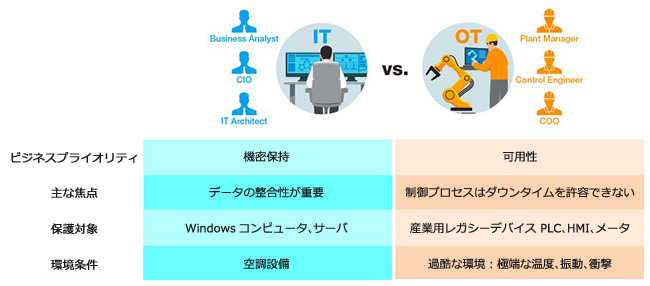

ITとOTのサイバーセキュリティのギャップ

ITの成熟度とOTサイバーセキュリティの不一致の理由は、互いに競合することが多い異なるビジネスの優先順位と密接に関連しています。

・ITネットワークがより適切に保護される理由

エンタープライズITネットワークは、機密性を優先し、データの完全性に重点を置いています。IT資産は、温度管理されたオフィス環境にあるコンピュータとサーバが含まれ、定期的にアップグレード、パッチ適用、または交換が容易です。

・ネットワークが遅れている理由

しかしながら、産業用OTネットワークは、可用性を優先し、ダウンタイムを許容できないプロセスコントロールに重点を置いています。IT資産とは異なり、OTネットワークは、PLC、HMI、メータなどのアップグレードやパッチを適用することが困難な機器で構成されています。これらのデバイスは、手の届かない難しい場所や、極端な温度、振動、衝撃の影響を受ける過酷な環境に配置されています。

表:ITとOTのサイバーセキュリティのギャップ

異なるドメインにおける異なる要求

産業用アプリケーションは、セクタによって異なる要件と種々なレベルのサイバーセキュリティの成熟度を有しています。公共セクタの業界は、一般的にプライベートマニュファクチャリング企業に比べて保護が優れていますが、OTネットワークの大半は、依然としてサイバーセキュリティ面に関しITネットワークに遅れをとっています。一般的に、IT部門はOTネットワークのサイバーセキュリティポリシーを管理しますが、これらのポリシーは単にITレベルにすぎず、OTネットワークの特性や要件を考慮していません。さらに、多くがITネットワークとOTネットワーク間のセグメント化が欠き続けています。業界に関係なく、多くのOTネットワークは十分なセキュリティコントロールを欠き、OTオペレータにより管理されていません。

ファクトリーオートメーション

マニュファクチャラーは一般的にサイバーセキュリティの成熟度のレベルが低く、主に収益主導であり、セキュリティよりもむしろ可用性と稼働時間の維持に焦点を当てています。セキュリティ意識のレベルは、マニュファクチャラーが従来型のファクトリー、変革型のファクトリー、または近代化されたファクトリーかによって異なりますが、ITおよびOTの役割と責任は、ファクトリーオートメーションにおいて、あいまいな定義を続けています。

| ファクトリーのタイプ | 従来型のファクトリー | 変革型のファクトリー | 近代化されたファクトリー |

| ステータス |

|

|

|

| 懸案事項 | サイバーセキュリティは優先事項ではなく、保護が十分されていない | レガシーネットワークと新しいネットワーク両方を同時に管理している | サイバーセキュリティ対策を導入して運用の中断を防止している |

表:異なるタイプのファクトリーとその懸念事項

電力ユーティリティ

電力網アプリケーションのサイバーセキュリティは、主に政府の方針によって推進されます。しかしながら、電力オートメーション専用のOTネットワークは、ネットワーク資産の可視性が低い、制限された保護、RTUからイーサネットテクノロジーへの変革の過程にあります。これらのアプリケーションは、主に政府の監査に合格し、国際基準(IEC 61850、IEC 62351、IEC 62443、ISO 27001)を満たし、オペレータによるミスコンフィギュレーションを防止、および電力配電の中断を防ぎます。

水処理

同様に、水処理アプリケーションは、資産の可視性が低い専用のOTネットワークで構成されています。レガシーデバイスを多く使い、アクセスコントロールとネットワークセグメンテーションの欠如は、政府の監査を超えてサイバーセキュリティを強化し、ファイアウォールと侵入防止システム(IPS)を導入する必要性を示しています。

インテリジェント輸送システム

インテリジェント交通システム(ITS)のサイバーセキュリティは、主に政府主導です。ITSアプリケーションは、各交差点で様々なデバイスやシステムを使った分散ネットワークによって特徴付けられています。多くの場合、各デバイスは異なるネットワークを使用しますが、セキュリティはITレベルで集中化されます。

ITSアプリケーションは、政府の所定のガイドラインに従い、サイバーセキュリティポリシーの確立とファイアウォールの導入により優れていますが、交通信号やセンサへのサイバー攻撃だけでなく、誰かが比較的容易に機器のキャビネットに侵入し、ネットワークに直接アクセスする可能性が懸念されます。

オペレーショナルレジリエンス(強靭化)を高める4つのステップ

ITネットワークとOTネットワークの違いを考え、この2つのドメイン間のギャップを埋め、OTネットワークをサイバー攻撃から保護するにはどうすればよいでしょうか。オペレーショナルレジリエンスを強化するために、OTネットワークは、サイバーセキュリティ対策がITネットワークで使用されているものと同じくらい成熟していることを確認する必要があります。次の4つのステップでは、OTネットワークをセキュリティで保護し、レジリエンスを高める方法について説明します。

1.OTネットワークの管理

知らない資産を保護することはできません。そのため、オペレーショナルレジリエンスを強化するための最初のステップでは、OTオペレータが、ITネットワーク管理者が完全に可視化するのと同じ方法で、ネットワーク上のすべてを監視する必要があります。OTネットワーク上にあるべきものがすべて実際にそこにありますか?ネットワーク上にあるべきではないものはありますか?

例えば、OTオペレータは、ACLやその他の認証メカニズムを利用して、ネットワークにアクセスできるユーザとアクセスできないユーザを判別するためにスタートすることができます。さらに、ポートアクセスコントロールまたはスティッキMACによってネットワークに接続できるPLCを定義するために、OTオペレータが設定できる簡単なメカニズムがあります。つまり、信頼されたリストのすべてがネットワークを通過でき、信頼されたリストに指定されていないものはすべてブロックされます。また、OTネットワークを管理することで、(IT部門に依存する代わりに)、OTオペレータはダウンタイムに迅速に対応し、問題のトラブルシューティングをより迅速に行うことができます。

2.OTネットワークをセグメント化する

ネットワークを独自のアクセス許可を持つ異なる部門に分割するセグメント化できるITネットワークとは異なり、OTネットワークは本質的にすべてがコネクテッドされている1つの巨大なイントラネットです。これにより、OTネットワークのセグメント化はさらに難しくなりますが、不可能ではありません。OTネットワークをセグメント化するには次の2つの方法があります:

- 垂直セグメンテーションでは、ITネットワークとOTネットワーク間に産業用非武装地帯(IDMZ)を追加する必要があります。この分離は必須ですが、多くの企業は依然としてITネットワークからOTネットワークをセグメント化していません。

- 水平または横方向セグメンテーションでは、OTネットワーク上のセル、ゾーン、およびサイトの生成および分離が含まれます。セルは本質的に、キャビネットなどすべての機器が保管される小さな場所です。複数のセルがゾーンを形成でき、複数のゾーンがサイトを形成できます。

いずれか、または両方の方法を使用してOTネットワークをセグメント化すると、オペレータはサイバー脅威がネットワークの他の部分に広がることを防ぐことができます。

3.パッチの脆弱性

OTネットワーク上で動作する機器やデバイスは、ITネットワーク上のエンドポイントに比べ頻繁にアップグレードまたは交換できないため、OTネットワークは、Windows 95といった古いオペレーティングシステムで実行されている可能性のある多くのレガシーデバイスが依然として数多く存在しています。多くのレガシーOTデバイスは、パッチが適用されないため、ハッカーが悪用することが比較的容易です。オリジナルの機器ベンダーから入手できるパッチがない場合は、レガシーデバイスの前に設置されたデバイスに仮想パッチを適用することを検討する必要があります。

4.セキュアなリモートコネクション

プラントまたはリモートサイトから監視およびコントロールセンタに転送されるデータを保護することは、非常に重要です。OTネットワークへの各リモートコネクションが認証され、暗号化されていることを確認します。認証はアクセスを要求するユーザの身元を確認しますが、暗号化は、転送されるデータが安全にエンコードされ、詮索好きな目から簡単に解読できないようにします。

要約

OTネットワークの管理とセグメント化に加えて、OTオペレータは、システムに適切なパッチが適用され、リモートコネクションが安全であることを確認する必要があります。これらのステップは、OT部門とIT部門間のギャップを減らすだけでなく、ますますインターネットにコネクテッドされている産業用コントロールシステムをサイバー攻撃から保護することもできます。セキュアなネットワークインフラストラクチャを構築する方法の詳細については、技術情報:産業用ネットワークの保護 - 生産効率を損なうことなく安全なネットワークインフラストラクチャを構築" をご覧ください。