産業用ネットワークソリューション / 産業用コンピューター / OTセキュリティ

セキュアなネットワークインフラストラクチャを構築するための2つのサイバーセキュリティ対策の考慮事項

今日ますます多くの企業は、熾烈な競争の世界で生き残り繁栄するためにはデジタル化が必要であることを理解しています。2019年の2019 Deloitte Smart Factory studyの調査によると、86%のマニュファクチャラーが、自社のスマートファクトリーイニシアチブが今後5年間の競争力の主な牽引役になると考えています。2020年は、世界的なCOVID-19パンデミックの猛威により、これらの取り組みが加速しています。World Economic Forumによる最近の報告(Building Resilience in Manufacturing and Supply Systems in the COVID-19 Context and Beyond COVID-19=コンテキスト(状況や関係)およびそれ以降のマニュファクチャリングおよびサプライシステムにおける回復力の構築)は、マニュファクチャラーが製造作業の回復力を高めるために新しい作業モデルと管理を採用することを示唆しています。しかし、現在の危機に直面しているため、デジタル化の加速だけではもはや十分ではありません。 この記事では、継続的な産業活動を維持するために、回復力のある産業ネットワークを構築し、サイバーセキュリティ防御を展開する方法を探ります。

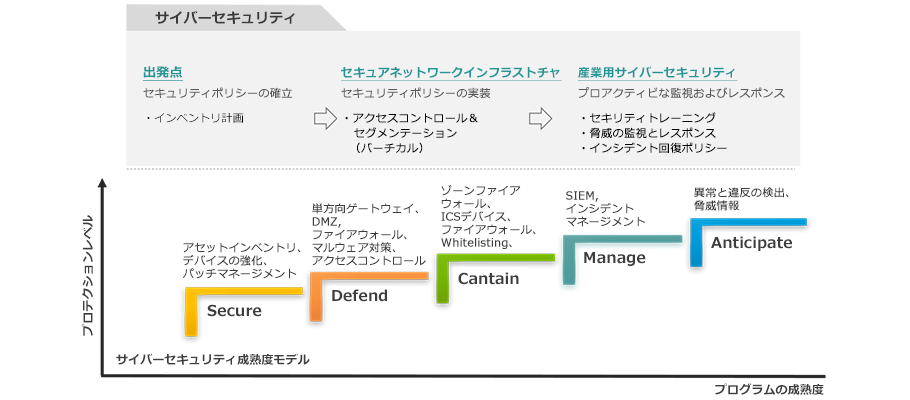

産業サイバーセキュリティの旅

ICS(industrial control systems)で起きているサイバーセキュリティインシデントの数が増加し続ける中、多くの企業は、運用を成功させるために重要と考える資産を保護するために独自のサイバーセキュリティ戦略を策定し始めています。"ICS のすべての脆弱性に対処できるsilver bullet(難題への単純な保証された解決策)はありますか?" 残念ながら、そのようなものはありません。サイバーセキュリティの旅の始まりは、多くの場合、危機が発生した場合、発生源、伝播の経路、被害者の反応、発生頻度などのデータに基づき、どれだけの影響があるかを事前に評価するリスクアセスメントから始まります。その後、企業は、セキュリティポリシーをそれに応じて確立することができます。セキュリティポリシーを実装するには、セキュリティアーキテクチャを作成して、セキュリティで保護されたネットワークインフラストラクチャを実現する必要があります。例えば、アクセスコントロールリストを使用してネットワークにアクセスできるユーザーを規制します。最後に、企業は、OTネットワーク上で産業サイバーセキュリティ対策を実施することでサイバーセキュリティインシデントを積極的に監視し、対応することができます。

- ダイアグラム:サイバーセキュリティの旅

- Source: ARC Advisory Group, https://www.arcweb.com/industry-concepts/cybersecurity-maturity-model

サイバーセキュリティは、総合的であることが必要

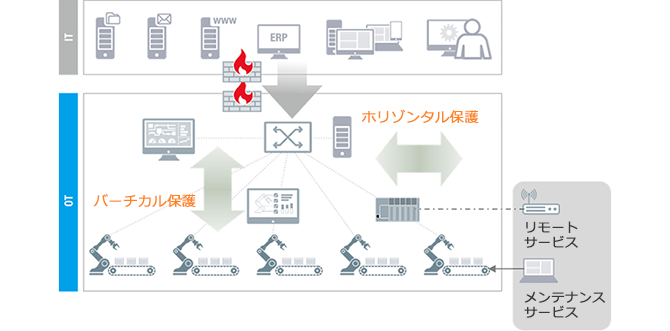

前述したように、すべての産業用サイバーセキュリティの旅には、関連する対策を伴う様々な段階が含まれます。すべての側面をカバーできる単一のソリューションはないため、総合的な観点からサイバーセキュリティを検討することをお勧めします。ファイアウォールなどの従来の対策は、産業ネットワークの境界防御を強化します。 これらは効果的なバーティカル保護を提供し、ネットワークへのアクセスを許可されていない人々からの侵入を防ぎます。 ただし、誰かがその防御策を何とか乗り越えた場合、またはエンジニアが誤ってネットワーク内に間違ったコマンドを送った場合、これが原因で発生するリスクを軽減する方法はありません。 従って、仮想パッチやIDSまたはIPSなどのホリゾンタル保護を展開することも重要です。 次のセクションでは、バーティカル保護とホリゾンタル保護の両方が産業用ネットワークのセキュリティ保護にどのように重要な役割を果たすかを説明します。

- ダイアグラム:総合的なサイバーセキュリティ対策を作成するには、ホリゾンタルおよびバーティカル保護の両方のトラフィックを考慮する必要があります

バーティカル保護-セキュリティポリシーを実装するためのセキュアなネットワークインフラストラクチャを構築する

ネットワークマネージメント

産業用ネットワークは、何年も、あるいは何十年にもわたり繋ぎ合わされています。従って、ネットワークとその様々なコンポーネントおよびアーキテクチャの見える化は、最初の困難なステップになる可能性があります。我々の経験からネットワークをスキャンしてトポロジを自動的に引き出すことができる産業用ネットワークマネージメントツールは、OTエンジニアに多くの有用な情報を提供し、それによってアクションプランを開発できることがわかりました。

ネットワークの保護

ネットワークセグメンテーションは、特定のトラフィックのみが指定されたエリア内を流れるようにするための基本的な予防策です。ネットワークのセグメンテーションを実現するには、いくつかの方法があります。例えば、stateful firewall(ステートフルファイアウォール)は、ネットワークトポロジを変更することなく、防御の最前線をクリエートすることができます。これは、継続的に動作する必要があるためOT環境に適していると認識されています。大規模なネットワーク内で仮想 LAN(VLAN)を作成するとネットワークのセグメント化にも役立ちます。もう 1つの大ざっぱなやり方は、802.1x(AAA/Radius TACACS)による認証とACLによるアクセスコントロールを実装することです。OTエンジニアの日常運用は、リモートコントロール、監視、メンテナンスが一般的に行われています。従って、常に、セキュアなリモートアクセスを確保することにより侵害のチャンスが減る点に注意する必要があります。

デバイスセキュリティ

企業がサイバーセキュリティをより真剣に考え始めるに伴い、2つの最大の課題として認証とネットワークセグメンテーションに関するプラクテスで適切なセキュリティポリシーの開発と実装が含まれます。 IEC 62443などの規格は、産業ネットワークに適したポリシーを特定するために非常に役立ちます。 IEC 62443の詳細については、下記のホワイトペーパーをご覧ください。

ホワイトペーパー:IEC 62443-4-2規格を使い産業ネットワークをセキュアに確保 - 知っておくべきこと

ホリゾンタル保護-産業用サイバーセキュリティを導入してプロアクティブに監視およびレスポンス

企業が産業ネットワークにサイバーセキュリティ対策を導入し始めるとき、ネットワークセグメンテーションなどの防御メカニズムは、バーティカルに移動するネットワークトラフィックを保護するために行われることが多い最初のステップです。これで十分ですか? 残念ながら答えはノーです。中心に向かうNorth boundトラフィック、末端に向かうSouth boundトラフィックは適切に管理され、防御は十分に構築されていますが、従業員、ベンダー、コントラクタは依然としてネットワークに直接アクセスできます。 保護対策がされていない場合、これによりファイアウォールなどの従来の保護を迂回し、ウイルスやマルウェアを産業用ネットワークに侵入させる可能性があります。このため、PLCやHMIなどの重要な資産を保護するには、仮想パッチおよび侵入防止などのホリゾンタル保護が不可欠です。

産業用IPS(Intrusion Prevention System)が重要な資産を保護

PLCとHMIは、製造プロセスをコントロールする設計がされているため、PLCとコントロールセンタ間の通信機能の障害またはHMIの不具合が発生すると、資産または作業員に損害を与える可能性があります。従って、PLCおよびHMIを通過する不正なプロトコルまたは機能を防止することが重要です。 産業用IPSは、OT中心のDeep Packet Inspection(DPI)テクノロジーを備え、複数の産業用プロトコルを識別し、読み取り/書き込みアクセスなどの特定の機能を許可またはブロックできます。 このようにして産業用ネットワークのトラフィックが信頼され、悪意のないものであると確信することができます。

仮想パッチによりアンパッチデバイスを保護

サイバー脅威を防ぐためには、常にデバイスを最新の状態に保つことがよく知られたルールです。しかしながら産業用ネットワークでは、更新を実行するために運用をストップすることが理想的でない場合があります。さらに、これらの重要な資産に対して更新を実行できない場合があります。例えば、一部の HMIがWindows XPで動作しているため更新プログラムは、既にサポートすることができません。このような状況下で、仮想パッチは、最新のサイバーセキュリティ脅威から重要な資産を保護するために重要な役割を果たします。

セキュリティマネージメントにより明確な可視性を提供

ネットワークが稼働している場合、ネットワークのメンテナンスと迅速な調整は非常に困難である可能性があります。そのためセキュリティマネージメントソフトウェアは、デバイスやセキュリティポリシーの管理、および仮想パッチの実行に非常に役立ちます。

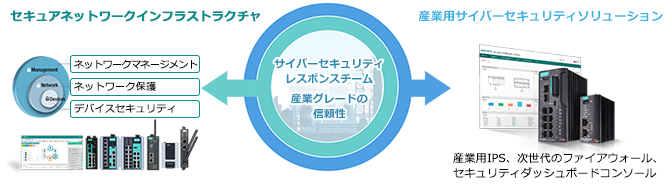

サイバーキュリティソリューションは1つではないため、企業はステータスを調べ、ソリューションの適切な組み合わせを選択する必要があります。バーティカルおよびホリゾンタル保護を構築するためにネットワークインフラストラクチャと産業サイバーセキュリティの両方の観点から考える必要があります。

Moxa は、産業ネットワークとサイバーセキュリティの専門知識を組み合わせて、産業ネットワークに階層的な保護を提供します。

詳細については、技術情報「産業ネットワークの防御を強化」をご覧ください。