産業用ネットワークソリューション / OTセキュリティ

産業ネットワークのセキュリティを一貫してチェックする方法

産業用ネットワークのセキュリティを強化する場合、最初によくある質問は、"スタートする方法" でしょうか? 産業用アプリケーションのネットワークセキュリティを強化することは、家のセキュリティを強化することに似ています。ドアと窓をロックし、IP監視システムをセットアップして、貴重品を金庫に保管できます。より多くの行動をとれば、家はより安全になります。産業用ネットワークのセキュリティ保護と同様に、必要なセキュリティが高ければ高いほど、実装する必要のある手順も多くなります。多くの場合、必要なセキュリティの決定は、受け入れることができるリスクのレベル、実現したいセキュリティのレベル、およびセキュリティを実装する機能によって異なります。

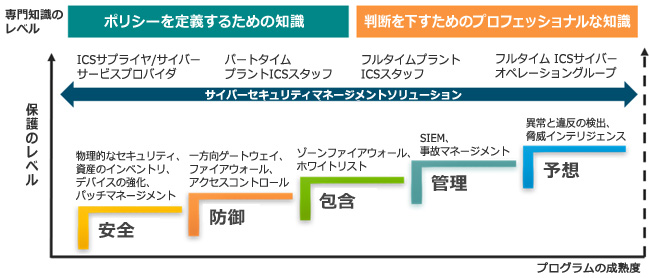

サイバーセキュリティの実装に関しては、企業によって成熟度のレベルが異なるため (ARC、2019年)、それらすべてに適合する単一のアプローチを推奨することは困難です。重要な産業プロセスに適したサイバーセキュリティガイドラインとして、IEC 62443規格セットを提示する予定です。 ここでは、主にネットワークインフラストラクチャアセットで使用されるテクノロジーに焦点を当て、人的エラーを回避するのに役立つ構成への体系的かつ自動的なアプローチを示します。このアプローチは、ネットワークに接続されている各デバイスの既存の機能を確認することができます。これらの機能がIEC 62443規格で提案されているガイドラインに適合していることを確認し、デバイスのコンフィギュレーションが最小要件を満たしていない場合、ユーザに警告します。

図1:ARC Advisory Groupによって提案されたサイバーセキュリティ成熟度モデル

体系的なアプローチ

コンフィギュレーションを実装するための体系的かつ主に自動化されたアプローチの使用は、コンフィギュレーションの均一性を保証するために不可欠であり、さらに重要なことに、コンフィギュレーションの一貫性と信頼性の高い再現性を保証します。人的要因は、意図的であるかどうかにかかわらず、サイバーインシデントの主な原因と見なされているため、このアプローチは、人がプロセス中に手動で実行する必要があるタスクの量を減らすことを目的としています。この問題をさらに悪化させるのは、人為的エラーによって引き起こされる脆弱性を検出することが難しいという事実です。これは、検出が多くの場合、企業が実装した監査プロセスに依存しているため、100%信頼できるとは限りません。 最後に、コンフィギュレーションを実行する人は、適切な実装を行ったと誤解して、ネットワークを脆弱なままにする可能性があります。

方法論自体、つまり "何を実装するか" だけでなく、実装方法 "方法" にも注意を払うことが重要です。コンフィギュレーションを実装するために体系的かつ自動的なアプローチをとることにより、これらのリスクを大幅に削減し、ネットワークの信頼性とセキュリティを向上させることができます。

ソフトウェア支援の実装

ソフトウェアは、セキュリティ手順を正常に実装するための "方法" オプションの1つです。最も経験豊富なエンジニアでさえ、これらのセキュリティ手順に必要なすべてのコンフィギュレーションを覚えることはできません。問題をさらに悪化させる別の問題は、企業がコンフィギュレーションを管理し、ネットワークのライフサイクル全体でそれらを一貫して維持したい場合です。以下は、ソフトウェアを使用してコンフィギュレーションを実行する際の3つのヒントです。

セキュリティ対策を実装するためのチェックリストの作成

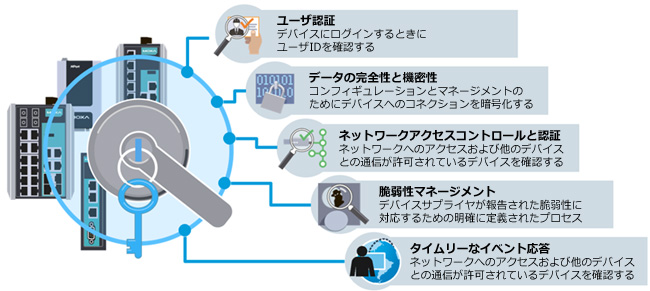

エンジニアがコンフィギュレーションの実行を開始する前に、会社のセキュリティポリシーに基づいてチェックリストを作成することにより、明確なガイドラインをエンジニアに提供することが不可欠です。IEC 62443規格によれば、5つのステージを考慮する必要があります(図2)。例えば、パスワード保護なしでデバイスにアクセスするほうがはるかに簡単かつ迅速であるため、セキュリティ対策を講じないという誘惑にもかられますが、それを抑え、デバイスにログインするときにユーザ名とパスワード保護を有効にしてユーザIDを検証することを強くお勧めします。

図2:セキュリティ対策を検討するための5つのステージ

リストではなく画像を使用する

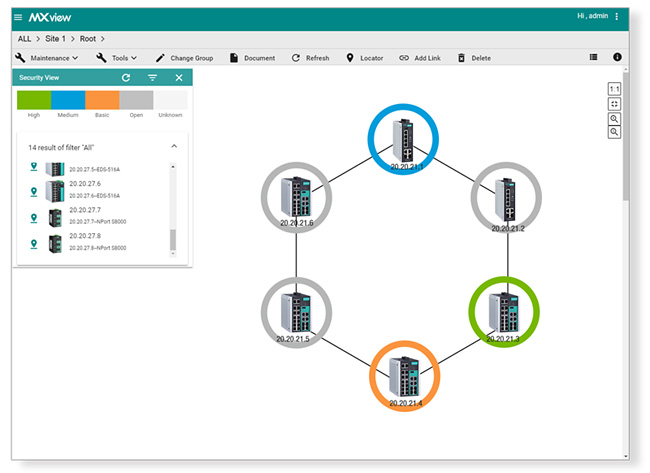

ユーザの判断を損なうことなくセキュリティチェックプロセスをサポートする最も効率的な方法の1つは、ネットワーク上の機器を識別するために、リストではなくグラフィカルな表現を使用することです。画像は高速で処理され、人間の脳によって認識しやすくなります。したがって、図3に示すように、グラフィカルな表現を使用すると、各デバイスのセキュリティ設定を迅速に識別できます。

図3:カラーシステムのセキュリティステータスを使ったグラフィカルアーキテクチャ

カラーの使用

最後に検討するポイントは、異なるレベルのセキュリティを強調する色分けです。人間の脳は、異なる色調を簡単に認識することができます(Engel S, Zhang X, Wandell B, 1997) 、これは、異なる色を使用して、ユーザに各デバイスのセキュリティステータスの迅速な識別を提供し、取らなければならない可能性のあるアクションを通知します。

要約

結論として、体系的で自動化された方法は、人間が実行する反復的な手動プロセスよりも信頼性が高くなります。既存のすべてのサイバーセキュリティ機能が各システムの個々のニーズに適しており、正しく実装されていることが不可欠です。体系的なアプローチをとることで、複雑なセキュリティコンフィギュレーションに対処すると同時に、一方で人的エラーを削減することができます。

MoxaのMXviewネットワークマネージメントソフトウェアは、ネットワークデバイスのセキュリティステータスの全体的なビューを提供し、MXconfigコンフィギュレーションソフトウェアは、ネットワークセキュリティを強化するためにセキュリティパラメータを一括構成することを可能にします。さらに、Moxaは、イーサネットスイッチとシリアルデバイスサーバ用のセキュリティチェックリストも作成し、ユーザがセキュリティ対策を実装できるようにしています。詳細については、以下の技術情報をご覧ください。