産業用ネットワークソリューション / OTセキュリティ

5つのサイバーセキュリティ技術を使い、産業用アプリケーションに必要なセキュアなリモートアクセスを支援

5つのサイバーセキュリティ技術を使い、産業用アプリケーションに必要なセキュアなリモートアクセスを支援

産業用アプリケーションでは、リモート監視、メンテナンス、診断の実行により、製造の限界を押し上げ、オペレーションコストを大幅に削減することができます。しかしながら、イーサネットネットワークでの監視とコントロールを行う場合、データパケットは、悪意のある攻撃者によってインターセプトされる恐れがあります。例えば、ハッカーがネットワークにアクセスすると、ネットワークトポロジを解釈するパケットを使用して、システム全体を完全にコントロールできます。従って、産業用ネットワークを介したデータ伝送へのアクセスを阻止することが不可欠です。このリスクに対処するには、ネットワークオペレータが産業用アプリケーションのリモートアクセスを展開する際に、次の点を考慮する必要があります:

1.セキュアなリモートアクセスを可能にする IPsec VPNサーバ

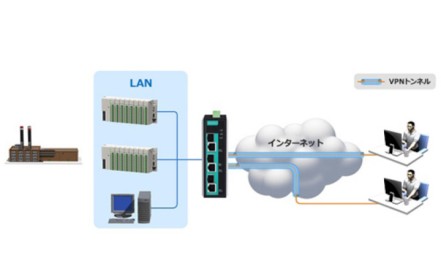

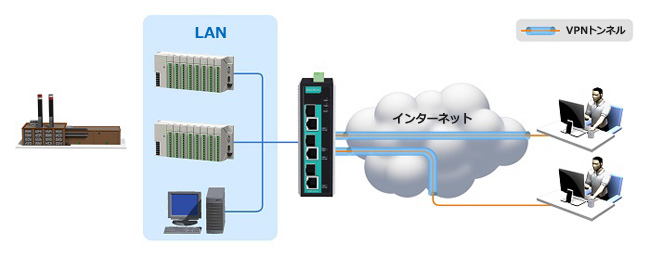

コントロールベースのネットワークオペレータは、多くがインターネットを利用してリモートにアクセスします。オペレータは、ネットワークに対するファイアウォールと認証として機能するだけでなく、IPsec VPN機能をサポートするゲートウェイを利用する必要があります。VPNは、IPパケットが送信するときに、機密性を確保するためにコントロールセンタとリモートロケーションを接続する仮想暗号化トンネルを形成します。また、IPsecは、産業用ネットワーク上でパケットを転送する際に2つの重要な要件であるセキュアな認証とデータの保全性をサポートします。従って、IPsec VPNサーバを使用すると、強力な暗号化方法でコントロールおよび監視データを確実に保護できます。

VPNソリューションは、セキュリティを維持しリモートアクセスを容易にします

2.LANセキュリティ、ポートアクセス および 802.1xプロトコル

RADIUSやTACACS+などのプロトコルは、インターネットを使用するハッカーがネットワークやデバイスに直接アクセスすることを困難にする認証メカニズムをサポートしています。RADIUSは、ユーザパスワードの送信を暗号化し、TACACS+は、すべてのキー認証パラメータを暗号化します。 さらに、ネットワーク上のデバイスは、ユーザがノートPCをネットワーク機器上の開いたイーサネットポートに直接接続するのを防ぐために、追加の認証手段をサポートする必要があります。ネットワークオペレータが利用できるオプションの1つは、ポートベースの認証方法を使用して、保護されたネットワークにアクセスしようとするデバイスを認証する802.1xプロトコルを利用することです。デバイスは、ネットワークにアクセスする前にユーザ名とパスワードまたはセキュリティ証明などの認証資格を提供する必要があります。

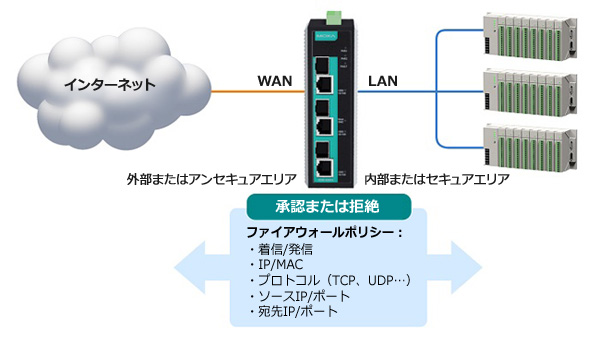

3.PLC/RTU および 外部トラフィック間のファイアウォールの導入

ステートフルインスペクションファイアウォールは、すべての着信パケットと発信パケットを監視します。ファイアウォールは、パケットのブロック、または、その事前設定されたルールに応じてパスさせます。さらに、ファイアウォールは、ネットワークのパフォーマンスを低下させることなく、悪意のある攻撃から保護する必要があります。これを実現するには、ネットワークオペレータは、ネットワークのエッジに位置する組み込みソフトウェアを搭載したデバイスを導入、また、ネットワークを最小のレーテンシで保護する必要があります。また、オートメーションエンジニアが複雑な手順を実行することなく必要な制限を容易に実装できる産業用fieldbusのセッティングをもつファイアウォールを使用することもお勧めします。

ファイアウォールは、悪意のある攻撃から保護するためにトラフィックを検査します

4.パブリックまたはシェアードサーバのためのDMZ

ネットワーク上のセグメントの1つとして、外部ネットワークであるインターネットからも内部ネットワークであるイントラネットから独立したものとして設けられているDMZ(Demilitarized zone)は、ITソリューションでよく使用されますが、オートメーションネットワークの強力な防御メカニズムとしても使用できます。リモート監視やメンテナンスを実行するには、データサーバやHTTPサーバの一部を、異なるオペレータにより、パブリックネットワークやインターネットからアクセスする必要があります。産業用ネットワーク上で高度なセキュリティを維持するためには、DMZを利用してシェアードサーバを異なるネットワークに分離する必要があります。DMZを使用するネットワークトポロジを導入すると、一般のオペレータは、コントロールネットワークではなくシェアードサーバにのみアクセスできます。ユーザアクセスを制限する主な利点は、悪意のあるユーザがネットワークにアクセスした場合、ネットワーク全体にアクセスすることができなくなるため、ユーザが受ける可能性のある損害を最小にすることができます。

5.産業用グレードデバイス

産業用アプリケーションに導入されるセキュリティデバイスは、無人のリモートサイトにおいてしばしば、温度、湿度、埃、振動などが整っていない環境で使用されるため、産業用としての要件を満たす何らかの対策が必要とされます。特に、デバイスは、広範囲の温度において確実に動作できる必要があります。過酷な産業環境用として適切に設計されていない非産業グレードのデバイスが導入された場合、それが障害となる可能性が非常に高くなります。また、耐久性のある堅牢なエンクロージャに加えて、デバイスは、主電源が故障した場合にバックアップ電源を供給するために、デュアル電源入力をサポートする必要があります。

IPsec VPNサーバを使用してデバイスを展開する際には、リモートサイトのデバイスにアクセスする必要があるエンジニアがコントロールセンタから複数のリモートロケーションにセキュアなトンネルが利用できます。しかしながら、VPNを導入するだけでは、リスクを軽減するには十分ではありません。LANセキュリティ、認証、パケットを検査するファイアウォール、外部および内部ネットワークを隔離してネットワークセキュリティをさらに強化するDMZなどの複数レイヤによる保護を推奨します。産業用グレードのセキュアなゲートウェイがインストールされていない場合、インターネット経由でリモートロケーションからのアクセスは、単純な方法を使用して容易にハッキングされる恐れがあります。産業用アプリケーションのセキュアなリモートアクセスの詳細については、下記のホワイトペーパーをご覧ください。

ホワイトペーパー:産業用ユーティリティアプリケーションに必要なセキュアなリモートアクセス

■ウォーターポンプステーションのセキュリティに関する考慮事項

産業用Internet of Things(IIoT)トレンドのますますの進歩と要求が求められる中で、セキュアなリモートコネクションを介して、産業用アプリケーションを拡張するデマンドが増え続けています。特に、多くのミッションクリティカルな産業用オートメーションシステムでは、リモートアクセスが不可欠です。しかし、ネットワークオペレータは、サイバーセキュリティの考慮事項を見渡す余裕がありません。

このホワイトペーパーでは、VPNがウォーターポンプステーションでの重要なセキュリティギャップを埋めることができるかについて解説します。